SonicWALL: Cosa possiamo imparare dall'Equifax Data Breach ?

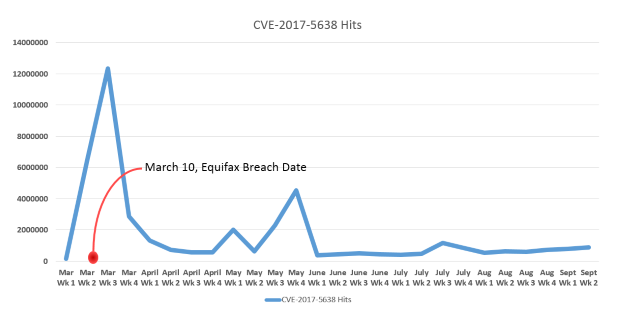

Equifax è appena entrata nella storia come vittima dell’attacco più dannoso e su larga scala di sempre. La breccia è stata effettuata il 10 marzo 2017, sfruttando la vulnerabilità di esecuzione codice in remoto CVE-2017-5638 su Apache Struts2. Questo attacco evidenzia il valore di un sistema Intrusion Prevention Service (IPS) e sistemi sicuri di virtual patching. SonicWALL ha fornito le definizioni per questa vulnerabilità per il suo Intrusion Prevention Service, e subito dopo ha visto una grande crescita di match IPS dall’inizio della terza settimana di marzo. La prima lezione che possiamo imparare dai dati è quanto velocemente gli hacker si precipitano a sfruttare (exploit) una nuova vulnerabilità critica.

Ogni annuncio del genere di questa rilevanza è come il Black Friday per gli hacker. Questo significa che, quando c’è una patch critica da installare, bisogna implementarla il più presto possibile; oppure, avere una soluzione automatica che può bloccare questo tipo di attacchi come l’IPS ( impara come funziona un IPS ) finché puoi farlo. Questa è la stessa lezione tutti avrebbero dovuto imparare dopo Wannacry; se le persone avessero aggiornato i sistemi, non avremmo sentito parlare di NotPetya. Ad ogni modo, molti credono che la saggezza convenzionale del patchare ed educare alla fine non funzioni. Se l’aggiornamento manuale dei sistemi avesse funzionato, perché il numero di brecce continua a salire? Un’indagine del 2016 del Black Hat ha dimostrato che anche le persone di mestiere nel settore IT possono essere costretti a cliccare i link di phishing. Da questo, sembra che nemmeno l’educazione alla sicurezza sia la risposta. Per questo motivo, SonicWALL, credendo nella protezione automatica sul fronte rete, e-mail, mobile e su endpoint Wi-Fi, ha costruito una piattaforma automatizzata real-time per individuare e prevenire le violazioni; crede anche nella protezione da zero-day con il supporto del cloud, e per questo ha implementato il servizio di sandbox Capture Advanced Threat Protection in ogni elemento della sua piattaforma. Quindi, cosa si può fare per stare al sicuro da questi punti deboli informatici? Ecco una lista di best practices per stare al sicuro nel panorama dinamico e veloce delle minacce di oggi.

Per maggiori informazioni, scarica 10 modi per ottimizzare in modo sicuro la tua rete.

- LEGGI EBOOK -

|

Capitale sociale Euro 62.400,00 i.v., C.F. / P.IVA 01837180304, Iscrizione C.C.I.A.A. Registro Imprese di UDINE n. 01837180304

Privacy Policy | Cookie Policy

© project Web Industry