Panoramica:

|

|

Il team di ricerca sulle minacce dei SonicWall Capture Labs ha osservato la seguente minaccia:

MOVEit offre collaborazione sicura e trasferimenti automatici di file di dati sensibili e funzionalità avanzate di automazione del flusso di lavoro senza necessità di scripting. La crittografia e il tracciamento delle attività consentono la conformità a normative quali PCI, HIPAA e GDPR. È possibile accedere a MOVEit tramite un'API o l'interfaccia web fornita, accessibile tramite HTTPS.

|

|

È stata segnalata una vulnerabilità SQL injection per MOVEit Transfer. Questa vulnerabilità è dovuta a un'errata convalida dell'input inviato agli endpoint "/moveitsapi.dll" e "/guestaccess.aspx".

|

|

Un aggressore remoto non autenticato potrebbe sfruttare questa vulnerabilità inviando una richiesta artigianale al server di destinazione. Un attacco riuscito potrebbe portare all'esecuzione di comandi SQL arbitrari contro il database del server di destinazione.

|

Referenza CVE:

|

|

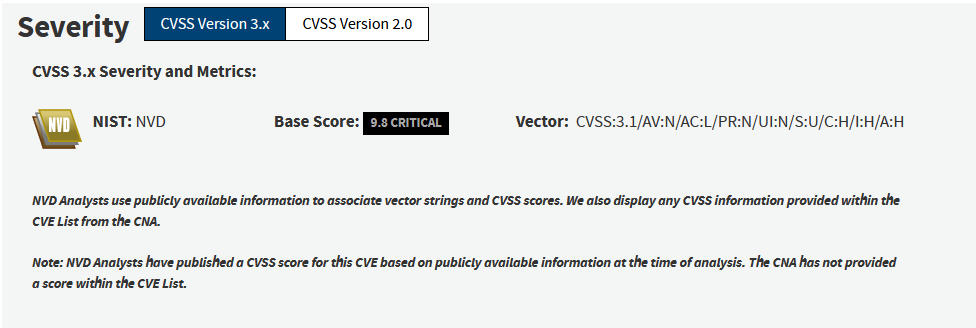

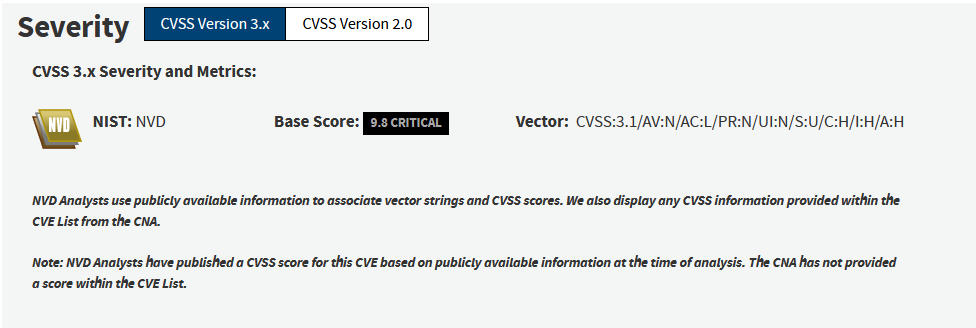

A questa vulnerabilità è stato assegnato l'identificativo Common Vulnerabilities and Exposures (CVE) CVE-2023-34362.

|

|

Secondo un rapporto di Mandiant, i tentativi di sfruttamento di questa vulnerabilità sono stati rilevati già il 27 maggio 2023. La campagna di attacco è stata attribuita a un gruppo di ransomware soprannominato CL0P. Il gruppo, che si pensa abbia sede in Russia o nell'Europa dell'Est, è motivato finanziariamente ed è noto per estorcere alle proprie vittime l'esfiltrazione dei dati.

|

Il sistema di prevenzione delle intrusioni (IPS) di SonicWall offre protezione contro questa minaccia:

|

|

- IPS:15883 Iniezione SQL di Progress MOVEit

|

|

approfondisci...

|